HackTheBox Heist write-up

2021. 5. 10. 14:43

타겟 분석

$ nmap -A -T4 10.129.23.138

Nmap scan report for 10.129.23.138

Host is up (0.19s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE VERSION

80/tcp open http Microsoft IIS httpd 10.0

| http-cookie-flags:

| /:

| PHPSESSID:

|_ httponly flag not set

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Microsoft-IIS/10.0

| http-title: Support Login Page

|_Requested resource was login.php

135/tcp open msrpc Microsoft Windows RPC

445/tcp open microsoft-ds?

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

|_clock-skew: -33s

| smb2-security-mode:

| 2.02:

|_ Message signing enabled but not required

| smb2-time:

| date: 2021-05-03T09:35:30

|_ start_date: N/A

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 116.49 seconds

80번 웹 포트 하나, 135번 MSRPC, 445번 포트가 열려있다.

익스플로잇.

웹서버에 접속해보니 QnA 서비스와 비슷한 페이지가 하나 있었다.

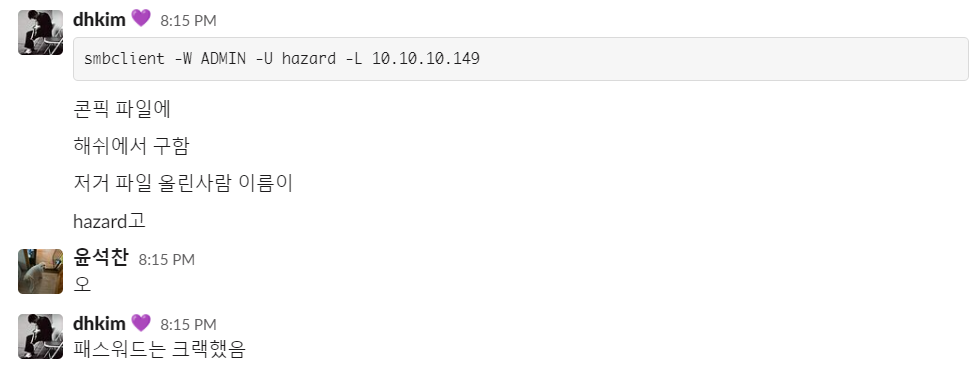

대충 해석해보니 시스코 라우터 설정에 문제가 생겼고, 이것으로 인해 windows server의 계정이 필요하다는 내용이었다. Attachment를 클릭하면 Hazard가 설정한 cisco 설정 파일을 볼 수 있는데 패스워드가 노출되어 있다. www.ifm.net.nz/cookbooks/passwordcracker.html 여기서 패스워드를 크랙했다.

rout3r : $uperP@ssword

admin : Q4)sJu\Y8qz*A3?d

그리고 이 계정 정보를 어떻게 사용할지 감을 당최 잡지 못하다가 도현이형이 패스워드를 크랙해서 smb로 붙었다.

패스워드 크랙할 생각을 못하고 그냥 주어진 정보로만 문제를 풀려고 했는데 오,, 역시 해킹할 때는 사고를 유연하게 해야된다. 그동안 CTF에 익숙해져서 사고의 틀이 굳어진 듯,,

'write-ups' 카테고리의 다른 글

| CVE-2022-28347: Potential SQL injection in Django QuerySet `explain()` Analysis (0) | 2022.07.21 |

|---|---|

| CVE-2022-34265: Potential SQL injection via `Trunc(kind)` and `Extract(lookup_name)` arguments (0) | 2022.07.15 |

| HackTheBox LoveTok write-up (0) | 2021.04.19 |

| HackTheBox baby website rick write-up (0) | 2021.04.15 |

| HackTheBox baby breaking grad write-up (0) | 2021.04.15 |